Microsoft desarrolló una nueva característica de seguridad de Defender for Endpoint (MDE), para ayudar a las empresas a evitar que los atacantes y malwares usen dispositivos no administrados a través de la red.

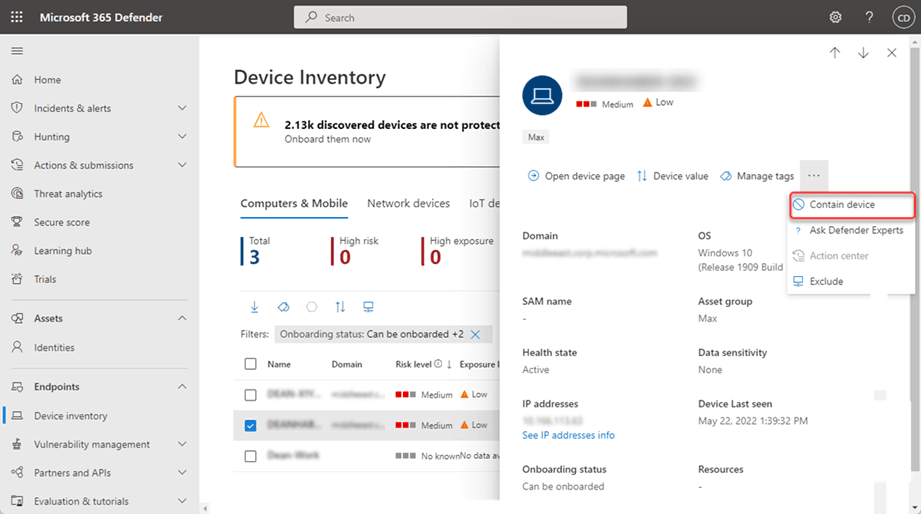

En el caso de que algún equipo se encuentra comprometido o se tiene una sospecha de un malware, esta nueva función permite a los administradores “contener” dispositivos Windows no administrados en su red.

Una vez etiquetado como “contenido”, la plataforma de seguridad indicará a los sistemas de Windows en la red que bloqueen todas las comunicaciones hacia el dispositivo que se encuentra “contenido”.

Con esto evitamos que actores maliciosos no se puedan mover lateralmente dentro de la organización utilizando dispositivos no administrados y evitar la propagación de una infección que, de lo contrario causaría más daños.

“Esta acción puede ayudar a evitar que los dispositivos vecinos se vean comprometidos mientras que, el analista de operaciones de seguridad localiza, identifica y soluciona la amenaza en el dispositivo comprometido”, explica Microsoft.

Sin embargo, hay un limitante: la nueva capacidad MDE solo funciona con dispositivos integrados que ejecutan Windows 10 y versiones posteriores o Windows Server 2019 y versiones posteriores.

Después de contener un dispositivo no administrado, los dispositivos integrados de Microsoft Defender para Endpoint pueden tardar hasta 5 minutos en comenzar a bloquear las comunicaciones.

Si alguno de los dispositivos contenidos en la red cambia su dirección IP, todos los dispositivos inscritos lo reconocerán y comenzarán a bloquear las comunicaciones con la nueva dirección IP.

En definitiva, Microsoft Defender ha lanzado una nueva e interesante característica. Los administradores de red van a poder aislar dispositivos que han sido hackeados, o hay sospechas de que pueden suponer un peligro para la seguridad de los demás equipos conectados a la red y hay que tomar medidas.

Igualmente, siempre conviene tomar medidas de precaución. Un ejemplo claro es mantener la seguridad al trabajar en la nube. Esto evitará que otros dispositivos puedan verse comprometidos por un ataque informático.

Edward Ustariz

Ingeniero de Soporte Tecnológico